今年终于参加了GopherCon,之前主要是疫情期间不太想参加大型集会,又因为GopherChina今年继续开天窗了,美签也有风险,所以选了GopherCon EU。

主要先感谢一下主办方的Bill Kennedy,Natielie,我在最后1个月的时候才提交的GoBridge申请,没想到他们给了我一张门票,还帮我搞签证,在这真的非常感谢。还要感谢欧博士,他怕咱人生地不熟,一起陪我逛柏林,教授一些生存小技巧。

签证因为公司的缘故被电话,补了些材料。起飞那天正好南宁刮台风,我幸好买的是联程票,海航给我自动免费改签到了第二天:)

入境德国很顺利,边检看了看我的邀请函,随便聊了两句就让我过了。随后坐上地铁,没安检,没检票(全靠自觉,不过还是有人会随机抽查,我就碰到一个被罚款60欧的美国佬跟我们要现金,然后用paypal转)

Alexander plaza(柏林的宇宙中心,咋跟国内三线城市差不多)

修整了一下,跟欧博逛了逛地标建筑冷战一条街,晚上,对晚上,柏林夏天9点才天黑,蹭了讲师团队的小手工晚宴,吃了点披萨什么的。

这个Gopher Show 真好玩

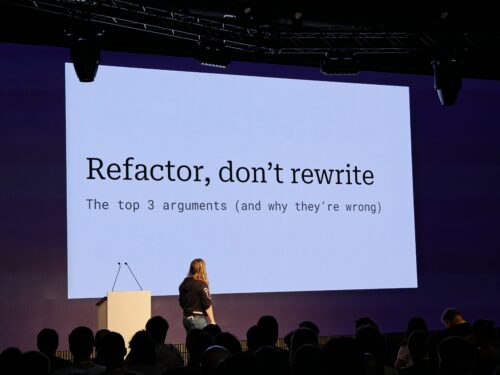

演讲的主题从简单到复杂都有,难度是相当适中的。饮料、吃的管够,这是这些年来开得最舒服的一次会了,还有演讲的讲台离观众很近,真的很有现场感。就是纯英文的演讲让我的大脑需要花额外的算力来思考,整体参加下来比较累人。现场有个环节让10年以上的Gopher举手,咱也举了,还讲自己来自中国,就是不知道现场有没有录到。

跟Go团队的座谈,但绕不开的一个大话题就是AI,看来整个行业都在Go没办法在AI时代蹭到热度而在找出路……

第三天就是开发者峰会啦~

峰会上讨论了些话题,我关注社区发展的问题,因为Go中国这2年直接关门了,啥东西都没有留下给社区,所以在会上问了问Google的Neil Damon 的态度,他表示问题不大,只要开会Google肯定派人来的。中间还有个插曲,因为Kennedy经常戴帽子,所以我把他和Neil 搞混了,把礼物送给了他(T T),他在会上还笑说当年Austin讲你这样戴跟Kennedy一样的帽子,铁定会被人认错,果然我就是第一个那个倒霉蛋。

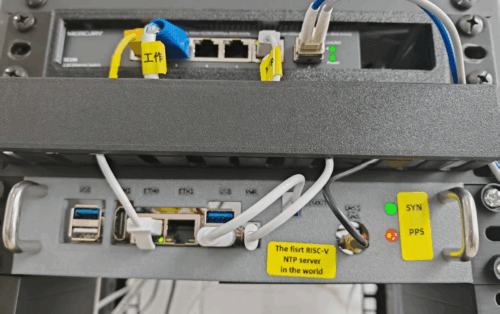

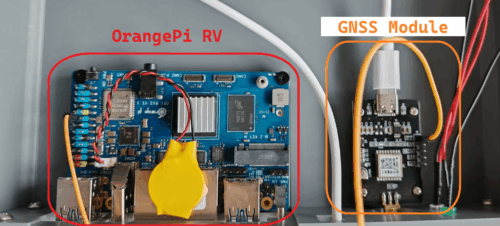

其他就是给pkg.go.dev团队提了些建议和bug修复,随便侃了侃,还跟Mark Ryan一起聊了下Risv Go 的维护问题,他也是第一次参加GopherCon:)

周边环境和一些碎碎念照片